2014年開始,詐騙簡訊不斷在台灣手機流竄。涵蓋四大類的假冒名義:

假冒公家機關名義,例如假冒地方法院、當地警察局、監理所

假冒知名企業,例如假冒7-11中獎禮卷、電信帳單、黑貓宅即便

假冒公共議題民調,例如假冒服貿、核四議題的投票表達

假冒友人名義發送,例如聚餐照片、自拍照片、偷拍照片、幫買遊戲點數等等

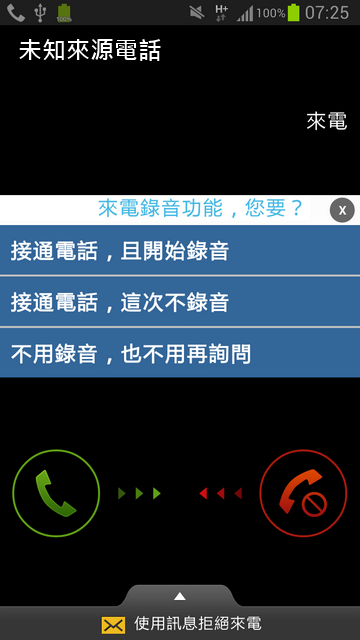

簡訊都會附上一個詐騙的短網址,有時會連手機使用者姓名也附上。如果沒看過詐騙新聞,極容易看到「有自己姓名」而上當,而點該連結。

網友王大明事後回想,會起疑惑,是不是電信商洩漏了自己個資?還是在哪個網站購物時,個資外洩造成?甚至上網呼籲該傳送簡訊的電話號碼是詐騙電話?!

從技術上看來,要造成此種攻擊的最容易原因是這樣:詐騙駭客先撈走了王大明友人張小華的手機通訊錄,傳送到遠端的詐騙駭客伺服器,接著再利用路人甲的名義,發送回給王大明。

路人甲與王大明不認識,因此簡訊APP並不會直接解析"路人甲的手機號碼為姓名",剛好讓王大明以為真的是「知名企業或者是公家機關」所發送,然後又帶有自己的真實姓名,更堅信是真的內容。

[手機用戶如何自保,不讓己身個資外流?]

很殘酷的說,極難!王大明的個資外流,是因為友人張小華手機被駭導致。但王大明並不知道、也無法限制任何友人不把其個資加入通訊錄。

從Android的開發技術角度來說,要拿到使用者的通訊錄資料非常容易。稍有經驗的開發者,不用1小時,就可以寫出將通訊錄資料撈出,並且傳送到遠端伺服器的APP。

一個會撈出使用者電話、姓名的APP,可能是正常的應用需求,但也有可能有惡意的不知明原因,而蒐集到遠端伺服器。

從這邊也可以看出另一個資訊安全的技術特性:手機的APP防毒防駭不可能做到事先預知,也不可能透過任何的安全標準檢測,可以在事先就得知這款APP是否為惡意程式。因為同樣的拿通訊錄權限,是否為惡意程式,取決於APP開發商"後續"如何利用,而極難以當時檢測到的技術特徵來做判別。

從王大明角度,可以做的處理:

1. 可熱心的傳送簡訊給路人甲,告知其手機被駭了,減少其他受害者。

2. 將詐騙簡訊刪除,不要再點短網址連結。

王大明不需要做的處理:路人甲本身是個真實的受害者,因此,若王大明若將之標示為詐騙電話或垃圾訊息號碼,並沒有特別的意義。

如果多數的使用者,有養成好習慣,可避免當下一個張小華或路人甲。在Google Play 下載APP前,可看到提示權限,使用者在這裡可為自己把關。正常的APP,如果功能上具有真得拿到通訊錄的需求,是可以被接受的。

或使用可判讀APP權限的工具,來得知哪些安裝過的APP具有讀取通訊錄的權限。依照其功能性來判斷拿取通訊錄的合理性。

本文作者為APP防駭通資安研究員Wei,曾獲Google 舉辦首屆Android全球競賽得獎、Google Application Security 官網頒發Reward Recipients與 Honorable Mention ,另具有ISO 27001 Lead Auditor。開發之Android Apps 總計超過700萬下載量。